Conheça 9 táticas testadas por CISOs para impedir ransomware com base em credenciais antes que ele inicie.

O Que Você Aprenderá Neste Guia:

- Por que o comprometimento de credenciais — e não o malware — é a verdadeira ameaça por trás dos ataques de ransomware modernos?

- Como BlackCat e Cactus estão contornando defesas tradicionais usando táticas baseadas em identidade.

- As 9 ações comprovadas que CISOs podem tomar para reduzir o risco de ransomware em 2025.

- O que é preciso para detectar ransomware antes que a criptografia comece, usando sinais de comportamento de identidade.

- Como o Gerenciamento de Acesso Privilegiado (PAM) desempenha um papel crítico na interrupção da movimentação lateral e da extorsão.

Em setembro de 2023, quando as máquinas caça-níqueis da MGM ficaram inoperantes por dias, a gigante dos cassinos aprendeu uma lição de US$ 100 milhões sobre a evolução do ransomware.

O ataque do BlackCat que paralisou suas operações começou com algo enganosamente simples: um telefonema para o suporte técnico. Um invasor, passando-se por um funcionário de TI, convenceu a equipe a fornecer credenciais de VPN.

Em poucas horas, essas credenciais roubadas se tornaram a base para um dos ataques de ransomware mais devastadores da história recente.

O Fator Identidade no Ransomware Moderno

Cerca de 90% dos ataques de ransomware começam da mesma forma: com uma credencial roubada. Pesquisas recentes em cibersegurança revelam um aumento de 71% ano a ano em ataques cibernéticos usando credenciais roubadas ou comprometidas.

Campanhas recentes como BlackCat (ALPHV) e o emergente ransomware Cactus transformaram o comprometimento de identidade em uma arma com efeitos devastadores. Os operadores do BlackCat criptografam seus arquivos, roubam seus dados, os vazam publicamente e, às vezes, lançam ataques DDoS para garantir o estrago. Enquanto isso, o Cactus introduziu novas técnicas de stealth que tornam as defesas tradicionais quase inúteis.

Suas defesas de perímetro são tão fortes quanto sua credencial mais fraca. Quando os atacantes podem simplesmente entrar pela porta da frente com credenciais de login legítimas, firewalls e sistemas de detecção de intrusão tornam-se irrelevantes.

O desafio para os líderes de segurança é claro: como se defender de ameaças que evoluem mais rápido do que sua estratégia de segurança? Afiliados do BlackCat recrutaram cibercriminosos experientes de grupos desmantelados como REvil e DarkSide. O Cactus surgiu em 2023 com técnicas de criptografia que ignoram completamente os antivírus tradicionais.

Esta análise examina as táticas, técnicas e procedimentos por trás dessas campanhas avançadas e as traduz em nove ações estratégicas que os CISOs podem implementar para fortalecer a resiliência contra ransomware em 2025.

Anatomia de uma Ameaça Avançada

BlackCat (ALPHV): O Predador de Identidades

O BlackCat surgiu na cena do ransomware no final de 2021 como uma plataforma altamente sofisticada de Ransomware-as-a-Service. O que torna o BlackCat particularmente perigoso não são apenas suas capacidades técnicas, mas sim como o grupo dominou os ataques baseados em identidade.

A operação de coleta de credenciais funciona como um relógio. Afiliados do BlackCat compram credenciais roubadas em mercados clandestinos, realizam campanhas de phishing direcionadas e empregam táticas avançadas de engenharia social. Eles ligam para o suporte técnico fingindo ser funcionários, convencendo as equipes de TI a redefinir senhas ou fornecer acesso. Quando encontram a autenticação multifator, eles não desistem. Usam frameworks avançados de phishing para roubar cookies de sessão e códigos de autenticação únicos.

Uma vez dentro com credenciais de usuário básicas, os atacantes rapidamente se movem para comprometer contas administrativas. Essa fase de escalada de privilégios é onde o verdadeiro dano começa.

A abordagem de "caça a grandes alvos" do grupo mira grandes organizações em diversos setores, empregando táticas de extorsão dupla e tripla. Primeiro, eles roubam dados e ameaçam publicar informações sensíveis em sites de vazamento públicos. Depois vem a criptografia. O ataque à MGM começou com uma única interação comprometida com o suporte técnico que levou às credenciais de acesso VPN. A partir daí, a movimentação lateral pela rede levou apenas algumas horas.

O sucesso do BlackCat não se deve a um malware avançado, mas sim ao seu domínio da exploração de identidade.

Cactus: A Ameaça Invisível

O ransomware Cactus, observado pela primeira vez em abril de 2023, representa algo diferente. Enquanto o BlackCat foca no comprometimento de identidade como ponto de entrada, o Cactus aprimora a arte de permanecer oculto uma vez dentro da sua rede.

A inovação técnica é notável em sua simplicidade. O Cactus se criptografa dentro de arquivos ZIP, aparecendo como arquivos inofensivos para os motores antivírus. O acesso inicial geralmente ocorre através de vulnerabilidades não corrigidas em VPNs da Fortinet, que é outro vetor de ataque adjacente à identidade. Uma vez dentro, os invasores instalam backdoors e roubam credenciais de contas de serviço para persistência de longo prazo.

Antes que a criptografia comece, o Cactus remove sistematicamente o software de segurança dos sistemas infectados. O malware sabe que a detecção é sua maior ameaça, então ele elimina os "olhos e ouvidos" da sua equipe de segurança primeiro.

O Cactus assume que seu perímetro será eventualmente violado e se concentra em manter o acesso persistente através de identidades comprometidas e defesas desativadas. Essa abordagem baseada em suposições o torna particularmente perigoso para organizações com arquiteturas de segurança tradicionais.

Comparativo de Ameaças: BlackCat vs. Cactus

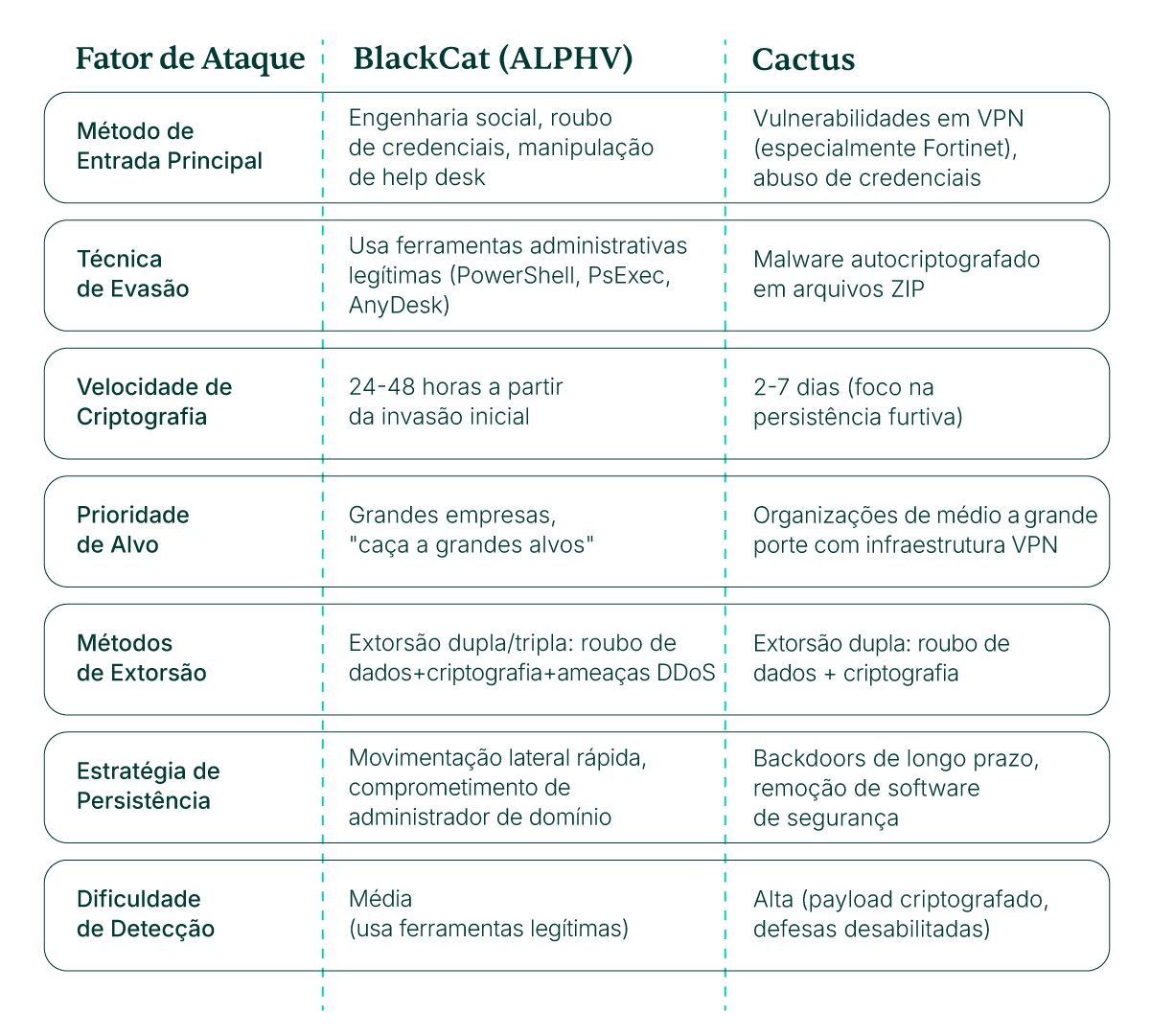

Ambos os grupos de ransomware exploram a identidade, mas seus métodos e cronogramas diferem dramaticamente.

Lições Estratégicas para Prevenção

Lição 1: Trate o Gerenciamento de Patches como Proteção de Identidade

Tanto o BlackCat quanto o Cactus exploram vulnerabilidades conhecidas como pontos de entrada, mas as implicações vão além da simples falha de sistema. O Cactus visa especificamente gateways VPN da Fortinet sem patches, enquanto afiliados do BlackCat foram observados encadeando CVEs (vulnerabilidades) de 2 anos em sistemas desatualizados, como servidores Backup Exec.

Estas não são zero-days sofisticadas; são falhas conhecidas com patches disponíveis.

A Conexão Vulnerabilidade-Identidade

Toda vulnerabilidade sem patch representa um caminho potencial para o roubo de credenciais. Quando atacantes exploram um servidor VPN, eles estão se posicionando para coletar credenciais de usuários e tokens de sessão de conexões ativas.

O tempo de atraso entre o lançamento do patch e a exploração generalizada diminuiu drasticamente. O que antes levava meses agora são semanas ou dias. Considere a abordagem baseada em risco de forma diferente: priorize sistemas adjacentes à identidade em seu fluxo de trabalho de gerenciamento de patches.

Priorização Estratégica de Patches

Crie uma abordagem em camadas que trate a infraestrutura de identidade como crítica:

- Nível 1 (correção em 48-72 horas): Gateways VPN, servidores de autenticação, ferramentas de gerenciamento de acesso privilegiado e controladores de domínio.

- Nível 2 (correção semanal): Sistemas com contas de serviço ou credenciais compartilhadas, infraestrutura de backup e ferramentas de acesso remoto.

- Nível 3 (ciclo mensal): Estações de trabalho de usuários padrão e sistemas isolados.

Use feeds de inteligência de ameaças para identificar quais vulnerabilidades grupos de ransomware estão explorando ativamente. Crie inventários de ativos de "jóias da coroa" que incluam todos os sistemas que lidam com autenticação e autorização.

O que isso significa: Cada patch atrasado é um convite aberto para o comprometimento de credenciais. Trate o gerenciamento de vulnerabilidades como a primeira linha de defesa da identidade.

Lição 2: Presuma Que Suas Credenciais Já Estão Comprometidas

Essa lição exige uma mudança fundamental na forma de pensar.

O BlackCat trata credenciais roubadas como sua arma principal, não como um plano B. Eles mantêm bancos de dados de contas comprometidas e adquirem ativamente novas credenciais em mercados clandestinos. O ataque à MGM foi bem-sucedido porque os invasores convenceram a equipe de suporte a fornecer credenciais de VPN e não precisaram de nenhuma exploração técnica.

Abordagens tradicionais assumem que as credenciais estão seguras até que se prove o contrário. O ransomware moderno inverte essa suposição: os invasores assumem que podem comprometer credenciais e planejam de acordo. Sua estratégia de segurança deve fazer o mesmo.

Construindo a Defesa Através do Framework dos Três Ps:

Pessoas: A engenharia social continua sendo o vetor principal para o comprometimento de credenciais, tornando a conscientização humana sua primeira camada crítica de defesa. O treinamento abrangente de conscientização em segurança deve abordar especificamente táticas de ransomware como vishing, pretexting e manipulação de help desk. Os funcionários precisam entender que são frequentemente a primeira linha de defesa contra o roubo de credenciais.

Simulações regulares de phishing ajudam a reforçar essas lições, identificando áreas de melhoria, mas o treinamento deve ir além da conscientização genérica para focar nas técnicas específicas de engenharia social que os grupos de ransomware usam para coletar credenciais.

Processos: A conscientização por si só não é suficiente quando invasores sofisticados estão envolvidos. Seus processos devem assumir que algumas tentativas de engenharia social terão sucesso. Isso significa implementar autenticação multifator resistente a phishing em todos os sistemas, com tokens de hardware e soluções FIDO2 que resistem aos frameworks avançados de phishing que contornam a autenticação baseada em SMS e aplicativos.

Implante um robusto Gerenciamento de Acesso Privilegiado (PAM) com provisionamento de acesso just-in-time para eliminar privilégios administrativos permanentes e exigir fluxos de trabalho de aprovação para acesso elevado. Estabeleça procedimentos claros de verificação para interações de help desk e solicitações de credenciais para prevenir as táticas de engenharia social que possibilitaram o ataque à MGM.

Produtos: Seus produtos de segurança devem monitorar continuamente as tentativas inevitáveis de comprometimento que escapam das defesas humanas e de processo. Plataformas modernas de segurança de identidade se destacam na detecção de sinais precoces de comprometimento de credenciais através de avaliação contínua de risco e análise comportamental.

Essas soluções monitoram tentativas de credential stuffing, padrões de login incomuns e indicadores de escalada de privilégios que as ferramentas de segurança tradicionais frequentemente perdem.

Mesmo os controles técnicos mais sofisticados não ajudarão se os usuários não forem educados sobre táticas de engenharia social e clicarem em links maliciosos.

Algumas de suas credenciais provavelmente já estão comprometidas. A detecção avançada de ameaças de identidade pode ajudar você a identificar quais são antes que os invasores as utilizem para a implantação de ransomware.

Lição 3: Proteja os Vetores de Acesso Inicial (Além do Perímetro)

Grupos de ransomware abandonaram a abordagem de força bruta. Em vez disso, eles entram pela sua porta da frente com credenciais válidas. Isso exige uma reavaliação de como abordamos a segurança do acesso.

O BlackCat utiliza campanhas sofisticadas de phishing e voice-phishing (vishing) para enganar funcionários. O Cactus explora dispositivos VPN para obter acesso inicial à rede. A superfície de ataque se expandiu para além dos perímetros de rede tradicionais, incluindo cada ponto onde identidades se cruzam com sistemas.

A superfície de ataque em expansão inclui:

- Pontos de extremidade VPN com autenticação fraca ou vulnerabilidades não corrigidas.

- Serviços de Remote Desktop Protocol (RDP), frequentemente implantados por conveniência sem controles de segurança adequados.

- Aplicações em nuvem com autenticação de fator único, representando alvos fáceis.

- Procedimentos de help desk, vulneráveis à engenharia social (como demonstrado no ataque à MGM).

- Pontos de acesso de contratados e fornecedores que multiplicam exponencialmente a superfície de ataque de identidade.

- Sistemas legados com contas compartilhadas ou credenciais padrão.

Audite todos os pontos de entrada voltados para o exterior e implemente autenticação multifator universalmente. Vá além das VPNs tradicionais para arquiteturas de Acesso à Rede Zero Trust, que nunca confiam e sempre verificam. Fortaleça os procedimentos de verificação do help desk com protocolos de retorno de chamada e códigos de verificação verbal.

Implemente segurança de e-mail avançada que detecta tentativas de phishing sofisticadas, incluindo o tipo de campanhas direcionadas que os afiliados do BlackCat usam. Crie políticas de acesso de fornecedores que incluem requisitos de verificação de identidade e revisões regulares de acesso.

Lições Estratégicas para Detecção

Lição 4: Cace Abuso de Identidade, Não Apenas Malware

Abordagens de segurança tradicionais falham contra o ransomware moderno porque procuram os indicadores errados.

Por Que a Detecção Tradicional Falha

O Cactus esconde seu código malicioso em arquivos criptografados que os motores antivírus não conseguem escanear. Afiliados do BlackCat usam ferramentas administrativas legítimas como PowerShell, PsExec e AnyDesk para evitar a detecção. Esses ataques não parecem maliciosos porque usam ferramentas e processos legítimos. A segurança baseada em assinaturas se torna quase inútil.

É por isso que a abordagem muda da caça a malwares para a caça a padrões de uso de identidade incomuns.

Técnicas de Caça Baseadas em Identidade

Concentre os esforços de detecção nesses padrões de abuso de identidade:

- Contas de serviço fazendo login de novos locais ou horários incomuns.

- Privilégios administrativos usados fora do horário comercial normal ou por contas que raramente precisam de elevação.

- Acesso em massa a arquivos por contas que geralmente lidam com conjuntos de dados limitados.

- Ferramentas legítimas realizando ações incomuns (7-Zip compactando milhares de arquivos, PowerShell com parâmetros suspeitos).

- Indicadores de movimentação lateral (conexões PsExec para múltiplos sistemas, comandos WMI em sequência).

- Adulteração de software de segurança (tentativas de desativar agentes EDR ou excluir logs de segurança).

- Acesso a sistemas de backup por contas não administrativas ou durante períodos incomuns.

Plataformas de análise de comportamento de identidade usam algoritmos de machine learning para estabelecer linhas de base para o comportamento normal de usuários e entidades, e então sinalizam desvios que podem indicar comprometimento.

Essas soluções vão além da Análise de Comportamento de Usuários e Entidades (UEBA) tradicional, focando especificamente em padrões de uso de identidade e tentativas de escalada de privilégios.

Soluções PAM modernas evoluíram para incluir capacidades sofisticadas de monitoramento comportamental que podem detectar esses padrões em tempo real, frequentemente identificando o abuso de credenciais antes que as ferramentas de segurança tradicionais reconheçam a ameaça.

Lição 5: Conecte os Pontos de Identidade em Seu Ambiente

Ataques de ransomware se desenrolam em múltiplos sistemas e em diferentes períodos, frequentemente ao longo de dias ou semanas. Uma única credencial comprometida pode ser usada para acessar sistemas de e-mail, depois escalar para acesso a servidores e então se mover lateralmente para a infraestrutura de backup. Sem recursos de correlação, esses eventos aparecem como ocorrências de segurança separadas e de baixa prioridade.

O Desafio da Correlação

A maioria dos SOCs (Centros de Operações de Segurança) lida com milhares de alertas diariamente. Os primeiros sinais de comprometimento de credenciais (tentativas de login falhas, padrões de acesso incomuns, tentativas de escalada de privilégios) frequentemente se perdem na fadiga de alertas ou são despriorizados devido ao volume.

Construindo uma Detecção Conectada

É aqui que as capacidades de correlação específicas de identidade se tornam cruciais. Enquanto as soluções SIEM (Gerenciamento de Informações e Eventos de Segurança) tradicionais se destacam na correlação de eventos de rede e sistema, as plataformas de segurança de identidade fornecem um contexto mais profundo sobre os padrões de comportamento do usuário e anomalias no uso de credenciais. Essas plataformas podem rastrear o risco de identidade em toda a cadeia de ataque — desde o comprometimento inicial da credencial, passando pela escalada de privilégios, até a exfiltração de dados.

Aprimore os motores de correlação para rastrear eventos relacionados à identidade em todos os sistemas do seu ambiente. Desenvolva playbooks específicos para investigar cenários de comprometimento de credenciais. Implemente SOAR (Orquestração de Segurança, Automação e Resposta) para automatizar as etapas iniciais de triagem e investigação.

Crie dashboards que rastreiem indicadores de risco de identidade em toda a organização:

- Tentativas de login falhas de locais incomuns.

- Uso de contas de serviço fora dos padrões normais.

- Uso de privilégios administrativos por contas que raramente precisam de acesso elevado.

Estabeleça procedimentos claros de escalonamento para suspeitas de comprometimento de identidade que envolvam tanto as equipes de segurança quanto as de gerenciamento de identidade.

O objetivo é conectar eventos de identidade aparentemente não relacionados em uma narrativa de ataque coerente antes que a criptografia comece.

Lições Estratégicas para Resposta

Lição 6: Pratique Resposta a Incidentes Focada em Identidade

Alguns grupos completam ataques desde a invasão inicial até a criptografia total em menos de 24 horas. Quando a MGM foi atacada, a velocidade da movimentação lateral através de identidades comprometidas significava que as janelas de contenção eram medidas em minutos, não em horas.

A resposta a incidentes tradicionais foca em isolar sistemas infectados. Ataques baseados em identidade exigem o isolamento de contas comprometidas, o que pode ser significativamente mais complexo quando essas contas têm propósitos de negócio legítimos e sessões de usuário ativas.

Atualize os playbooks de resposta a incidentes para priorizar a contenção de identidades juntamente com o isolamento de sistemas. Isso significa ter procedimentos pré-aprovados para desabilitar rapidamente contas suspeitas, mesmo quando você não tem certeza absoluta de que estão comprometidas.

Pratique exercícios de tabletop que simulam cenários de comprometimento de credenciais, onde as operações normais de negócio devem continuar enquanto identidades potencialmente comprometidas são investigadas.

Crie protocolos de comunicação para coordenar entre as equipes de operações de segurança e gerenciamento de identidade. Teste sua capacidade de identificar rapidamente quais sistemas uma conta comprometida pode acessar, quais recursos compartilhados podem ser afetados e como manter a continuidade dos negócios enquanto contém a ameaça.

A complexidade se multiplica ao lidar com contas de serviço que suportam processos de negócio críticos. Você precisa de procedimentos para girar rapidamente as credenciais de contas de serviço sem causar interrupções nos serviços.

Lição 7: Segmente Redes com Contexto de Identidade

A segmentação de rede sem o contexto de identidade é fundamentalmente falha no cenário de ameaças moderno.

Uma vez que o BlackCat obtém credenciais de administrador de domínio, o malware pode se espalhar para praticamente todos os sistemas em uma arquitetura de rede plana. O grupo usa ferramentas como o PsExec para disseminar ransomware por ambientes inteiros quase simultaneamente. A segmentação de rede tradicional, baseada em VLANs e sub-redes, torna-se irrelevante quando os invasores possuem credenciais legítimas para múltiplas zonas de rede.

A solução exige uma segmentação de rede com reconhecimento de identidade que considere os papéis dos usuários e os requisitos de acesso.

Crie zonas de rede que isolem sistemas críticos do acesso de usuários gerais, com base no contexto de identidade, não apenas na topologia de rede. Implemente microssegmentação em torno de ativos de alto valor, como servidores de backup e controladores de domínio, com controles de acesso que se integrem diretamente aos sistemas de gerenciamento de identidade.

Teste a eficácia da segmentação simulando cenários de movimentação lateral usando credenciais comprometidas. Uma conta de usuário comprometida do departamento de marketing pode acessar sistemas financeiros? Uma conta de serviço comprometida pode saltar entre ambientes de produção e desenvolvimento?

Garanta que os controles de acesso à rede se integrem perfeitamente aos seus sistemas de gerenciamento de identidade, para que as mudanças de identidade acionem automaticamente ajustes no acesso à rede.

Lições Estratégicas para Recuperação

Lição 8: Proteja Backups de Ataques Baseados em Identidade

Tanto o BlackCat quanto o Cactus visam especificamente os sistemas de backup. Eles entendem que ter backups confiáveis elimina a pressão para o pagamento do resgate. O BlackCat, por exemplo, rotineiramente exclui cópias de sombra do Windows, enquanto os operadores do Cactus buscam e comprometem ativamente servidores de backup.

O Problema do Backup e da Identidade

Frequentemente, os sistemas de backup são protegidos pelas mesmas credenciais de domínio que os atacantes comprometem durante a infiltração inicial na rede. Isso significa que, se um grupo de ransomware obtiver acesso de administrador de domínio, é provável que ele também tenha acesso à sua infraestrutura de backup.

Essa realidade exige uma reavaliação da arquitetura de segurança do backup.

Requisitos para uma Arquitetura de Isolamento

Para proteger-se contra ataques baseados em credenciais, implemente estas medidas de segurança de backup:

- Soluções de backup imutáveis: Aquelas que não podem ser modificadas, mesmo com credenciais administrativas.

- Sistemas de backup com air gap: Com gerenciamento de identidade completamente separado (em Active Directory forests distintos).

- Autorização multifatorial: Exigindo aprovação de várias pessoas para exclusões e modificações de backup.

- Sistemas de autenticação separados: Utilize contas administrativas distintas para acesso ao backup.

- Testes regulares de restauração: Realize-os assumindo que os sistemas de identidade primários foram comprometidos.

- Monitoramento de acesso ao backup: Configure alertas para padrões incomuns ou tentativas de exclusão.

Soluções de segurança de identidade podem auxiliar no estabelecimento desse isolamento, criando domínios de identidade completamente separados para a infraestrutura de backup. Isso garante que o comprometimento de credenciais de produção não conceda, automaticamente, acesso aos sistemas de backup.

Teste seus procedimentos de restauração de backup regularmente, mas faça-o assumindo que seus sistemas de identidade primários estão comprometidos. Questione-se: Você consegue restaurar sistemas críticos usando apenas o ambiente de backup com air gap? Quanto tempo levaria a recuperação se você não pudesse usar suas contas administrativas normais?

Infelizmente, muitas organizações descobrem comprometimentos de backup apenas quando precisam realizar uma restauração.

Lição 9: Prepare-se para Extorsão Baseada em Identidade

O ransomware moderno vai muito além da simples criptografia de arquivos. Seu objetivo é utilizar dados roubados para exercer a máxima pressão e garantir lucros criminosos a longo prazo.

Grupos como o BlackCat mantêm sites de vazamento públicos onde divulgam dados de suas vítimas. Essa prática cria uma pressão regulatória e de reputação que, muitas vezes, supera o custo direto da interrupção dos negócios. Além disso, eles também ameaçam com ataques DDoS e contato direto com clientes e parceiros. Quando grupos de ransomware roubam dados, eles geralmente priorizam informações relacionadas à identidade, como credenciais de funcionários, dados de autenticação de clientes e informações de contas privilegiadas.

Esses dados possuem valor contínuo para ataques futuros e representam o maior potencial de constrangimento para as organizações vítimas. Violações de dados de identidade acarretam implicações regulatórias significativas, especialmente sob estruturas como GDPR, CCPA e regulamentações específicas do setor.

É crucial desenvolver planos de resposta a violações de dados que abordem cenários de exposição de dados de identidade de forma específica. Implemente soluções de Prevenção de Perda de Dados (DLP) para monitorar tentativas de exfiltração de credenciais e dados de identidade. Adicionalmente, estabeleça procedimentos para girar rapidamente credenciais potencialmente comprometidas em todos os sistemas e aplicativos.

Prepare comunicações para clientes e partes interessadas que sejam adequadas a cenários de violação de dados de identidade. Essas comunicações se diferenciam das notificações típicas de violação de dados, pois exigem que os indivíduos afetados alterem senhas e revisem a atividade de suas contas em diversos sistemas.

Por fim, considere apólices de seguro cibernético que cubram especificamente violações de dados relacionadas à identidade, bem como os custos singulares associados à rotação de credenciais e aos serviços de monitoramento de identidade.

O impacto de uma violação se estende muito além do ataque imediato de ransomware quando dados de identidade estão envolvidos. Portanto, planeje as implicações de segurança de identidade a longo prazo.

Construindo Seu Roteiro de Resiliência Contra Ransomware Centrado na Identidade para 2025

Integrar essas lições em sua estratégia para 2025 exige uma mudança em direção a uma mentalidade de segurança centrada na identidade.

Considere estes pilares estratégicos para construir uma resiliência abrangente contra ransomware:

- Inteligência de Ameaças com Foco em Identidade: Monitore feeds de ameaças especificamente para indicadores de comprometimento de credenciais e técnicas de ataque baseadas em identidade. Rastreie quais grupos de ransomware estão visando a infraestrutura de identidade típica do seu setor. Compreender a psicologia dos atacantes em relação ao comprometimento de identidade ajuda a prever onde eles atacarão em seguida.

- Avaliação Abrangente da Segurança do Acesso Privilegiado: Audite regularmente contas privilegiadas, avalie a higiene das credenciais e teste cenários de ataque baseados em identidade por meio de exercícios de red team. Você deve avaliar suas implementações de PAM (Privileged Access Management) contra as táticas específicas usadas por grupos como BlackCat e Cactus para identificar lacunas nos controles de acesso privilegiado. Por fim, considere usar ferramentas de PAM especializadas, como a Segura, para proteger suas credenciais privilegiadas.

- Arquitetura de Segurança com Consciência de Identidade: Projete a integração de ferramentas de segurança em torno do contexto de identidade. Garanta que suas soluções de SIEM (Security Information and Event Management), EDR (Endpoint Detection and Response) e segurança de rede compreendam os padrões de comportamento de usuários e entidades. A identidade deve ser o elo comum que conecta todas as tecnologias de segurança.

- Resposta a Incidentes de Identidade Multifuncional: Quebre os silos entre as equipes de gerenciamento de identidade, operações de segurança e resposta a incidentes. Ataques de ransomware exploram as lacunas entre essas funções. Exercícios regulares entre equipes ajudam a identificar e fechar lacunas de coordenação.

- Cultura de Resiliência da Identidade: Treine os funcionários para reconhecer que eles protegem as identidades organizacionais através de suas ações diárias. Cada senha, cada login e cada solicitação de acesso importam no contexto da prevenção de ransomware.

Conclusão: Segurança da Identidade é Resiliência Contra Ransomware

As táticas sofisticadas baseadas em identidade demonstradas por BlackCat e Cactus representam a nova realidade para 2025: a resiliência contra ransomware começa com a segurança da identidade.

Essas ameaças são bem-sucedidas não por meio de exploits técnicos avançados, mas sim explorando as relações fundamentais de confiança que fazem as organizações modernas funcionarem. Quando os atacantes podem simplesmente entrar pela porta da frente com credenciais legítimas, as arquiteturas de segurança tradicionais falham.

As nove lições apresentadas fornecem uma estrutura para construir a resiliência contra ransomware, que reconhece esse cenário de ameaças centrado na identidade. O sucesso exige ir além do modelo de segurança tradicional de 'castelo e fosso' para um que assume que as identidades serão comprometidas e se planeja de acordo.

O cenário de ameaças continuará evoluindo, mas ao entender como o ransomware moderno transforma o comprometimento de identidade em arma, você pode construir defesas que se adaptam aos ataques de amanhã, enquanto protege contra as ameaças de hoje.

Fortaleça Sua Estratégia de Gerenciamento de Acesso Privilegiado

BlackCat e Cactus provaram uma coisa: credenciais permanentes são seu ativo de maior risco. A Segura® as elimina antes que os atacantes possam usá-las.

Implementar um Gerenciamento de Acesso Privilegiado (PAM) robusto não é mais opcional; é essencial para a resiliência contra ransomware. A plataforma PAM premiada da Segura® aborda diretamente os desafios de segurança de identidade destacados nesta análise:

- Armazenamento e rotação de credenciais para eliminar as credenciais privilegiadas permanentes que os afiliados do BlackCat visam.

- Monitoramento e gravação de sessões para detectar atividades administrativas incomuns que possam indicar comprometimento.

- Provisionamento de acesso just-in-time para minimizar a janela de oportunidade para abuso de credenciais.

- Trilhas de auditoria abrangentes para análise forense e conformidade em caso de incidente.

- Governança de contas de serviço para proteger as identidades de máquina que o ransomware frequentemente explora para movimentação lateral.

Nossa Plataforma de Privilégios 360° conquistou as mais altas classificações dos clientes (4.9/5 no Gartner Peer Insights) e oferece um custo total de propriedade 70% menor, com tempo de implantação de apenas 7 minutos.

Pronto para fortalecer suas defesas de acesso privilegiado contra ameaças de ransomware? Agende uma chamada estratégica com nossa equipe para discutir como a Segura® pode ajudar a proteger suas credenciais mais críticas e reduzir seu risco de ransomware.

Perguntas Frequentes sobre Ransomware e Segurança da Identidade

O que torna os ataques modernos de ransomware, como BlackCat e Cactus, tão difíceis de detectar?

Esses grupos usam credenciais roubadas e ferramentas administrativas legítimas (como PowerShell ou PsExec) para se moverem sem serem detectados. Como geralmente não há um malware óbvio, as defesas tradicionais perdem os primeiros sinais de alerta.

Como as credenciais são geralmente comprometidas em ataques de ransomware?

A maioria dos incidentes começa com phishing, engenharia social ou abuso de sistemas de identidade não corrigidos, como gateways VPN. No ataque à MGM, os invasores usaram um telefonema para o help desk para obter acesso à VPN.

Por que o MFA não é mais suficiente para deter o ransomware?

Grupos avançados agora contornam o MFA usando tokens de sessão roubados ou kits de phishing que capturam códigos de uso único. É por isso que a autenticação resistente a phishing e os controles de privilégio mínimo são essenciais.

Que papel o PAM desempenha na resiliência contra ransomware?

O Gerenciamento de Acesso Privilegiado (PAM) limita o que os atacantes podem fazer com credenciais roubadas. Soluções como a Segura ajudam a eliminar o acesso permanente, girar credenciais automaticamente e monitorar sessões em tempo real, fechando a porta antes que o ransomware se espalhe.

Como posso saber se minha equipe está vulnerável a ransomware baseado em identidade?

Comece auditando todas as contas privilegiadas, contas de serviço e caminhos de acesso como VPNs, RDP e sistemas legados. Procure por acesso não utilizado, MFA ausente e funções super provisionadas. A plataforma da Segura inclui ferramentas para esse tipo de descoberta e redução de riscos.