Aprenda como o monitoramento de sessão em tempo real, impulsionado por IA, ajuda a impedir ameaças internas e ataques privilegiados antes que eles se agravem.

Neste guia, você vai aprender:

- Por que o monitoramento de sessão legado não é suficiente

- Como funciona em tempo real o avançado Gerenciamento de Sessão Privilegiada (PSM)

- O que observar em ferramentas modernas de PSM

- Como a análise de sessão orientada por IA reduz riscos

- Onde o PSM avançado gera mais valor

Imagine esta situação: são 3h12 da manhã e a conta comprometida de um administrador de folha de pagamento acaba de ser usada em Kiev – um lugar que nosso hipotético funcionário nunca visita.

O atacante passou facilmente pela MFA (autenticação multifator) desatualizada, tendo também roubado o código único durante um ataque de phishing na semana passada.

Dados salariais confidenciais desaparecem, novos detalhes de depósito direto entram na fila e tudo é descoberto 194 dias depois (o tempo médio que leva para detectar uma violação), muito depois que pagamentos não autorizados drenaram seu orçamento.

Incidentes como este não são casos isolados; tornaram-se o padrão. Ataques baseados em credenciais aumentaram 71% em 2024, e 44% dos funcionários ainda utilizam as mesmas senhas em contas pessoais e corporativas.

Defesas estáticas não conseguem acompanhar o ritmo. Elas tratam cada login exatamente da mesma forma, não importa onde, quando ou como aconteça, deixando você com um dilema doloroso: adicionar mais atrito (e ver os tickets de suporte dispararem) ou aceitar um risco maior.

A Autenticação Baseada em Risco (RBA) – ou Risk-based authentication em inglês – acaba com essa troca. Em vez de forçar políticas de MFA generalizadas, a RBA avalia cada login em tempo real e adapta o desafio ao nível real da ameaça. Usuários legítimos passam direto, enquanto logins suspeitos enfrentam verificação adicional ou bloqueios completos.

Neste artigo, vamos detalhar tudo o que você precisa para lançar a Autenticação Baseada em Risco com confiança na sua empresa.

O que é Autenticação Baseada em Risco (RBA)?

A autenticação baseada em risco (RBA) é uma forma mais inteligente de verificar logins de usuários. Em vez de lidar com cada login com desafios de segurança idênticos, um motor de RBA decide instantaneamente se você provavelmente é quem afirma ser.

Muitas organizações já coletam telemetria contextual semelhante dentro de ferramentas de identidade ou de acesso privilegiado. Por exemplo, a plataforma PAM da Segura® registra a postura do dispositivo e metadados da sessão cada vez que um administrador verifica uma credencial. A RBA simplesmente traz esse contexto para a frente da decisão de login.

Às vezes, você verá a RBA chamada de "autenticação adaptativa", mas o princípio permanece o mesmo: pesar o contexto de cada login e agir de acordo.

Embora a RBA se concentre principalmente no momento do login, muitas soluções ficam de olho em mudanças suspeitas no meio da sessão, marcando potenciais anomalias antes que elas levem a uma violação.

Como funciona a Autenticação Baseada em Risco?

A RBA funciona avaliando dados contextuais em tempo real e pontuando a probabilidade de que uma tentativa de login seja genuína. Em seguida, ela responde com base nesse risco.

O processo envolve várias etapas:

Coleta de dados contextuais

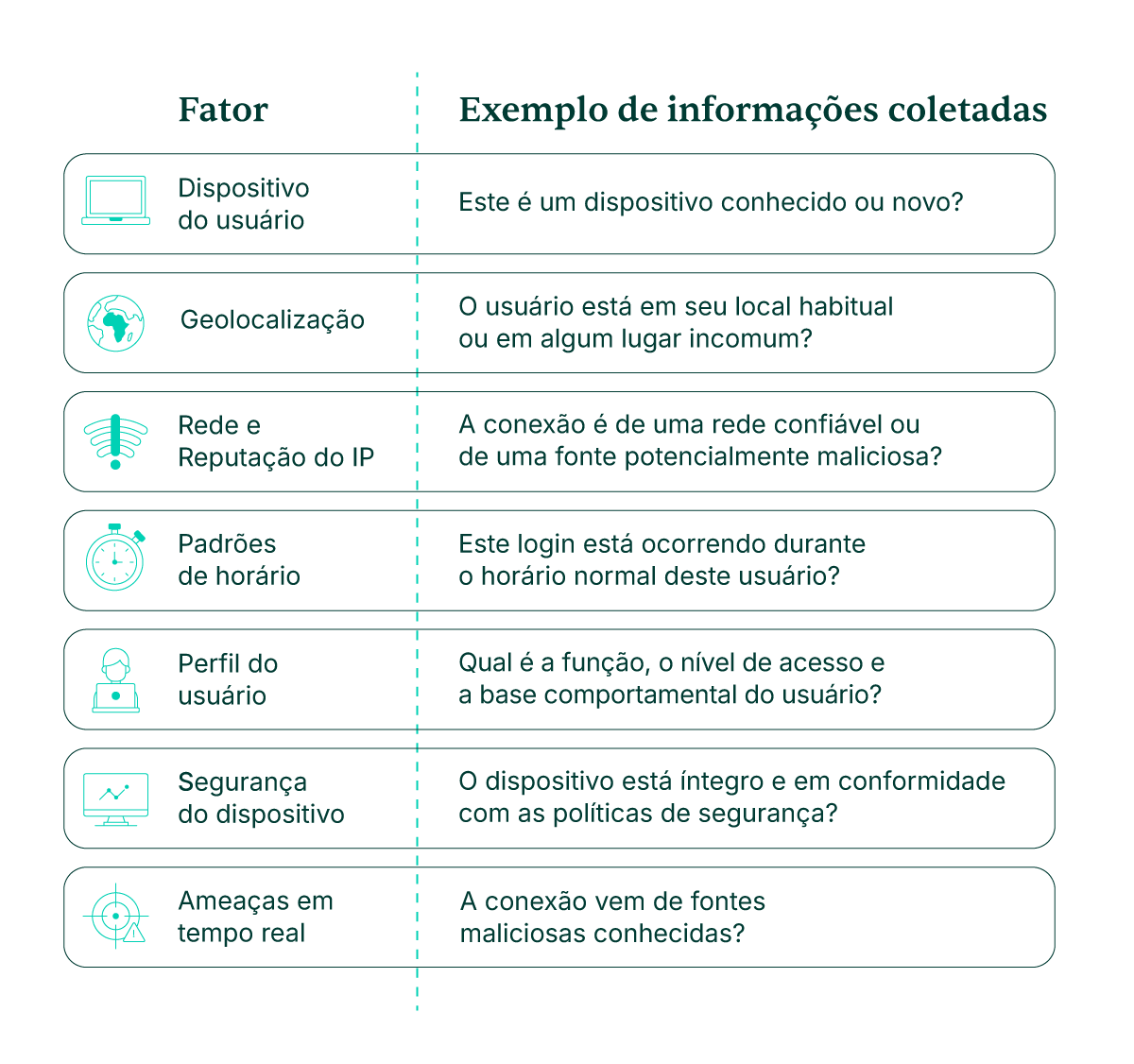

Assim que um usuário insere suas credenciais primárias, o sistema começa a coletar informações contextuais. Aqui estão alguns fatores que podem ser coletados:

Pontuação de risco

Esses sinais vão para um motor inteligente, geralmente alimentado por aprendizado de máquina, que então determina se a tentativa de login é arriscada. Pontuações baixas significam "negócios como sempre", enquanto pontuações altas indicam alertas vermelhos que podem ser bloqueados ou desafiados.

Resposta adaptativa

Dependendo da pontuação, o sistema RBA decide como reagir.

- Risco baixo: As credenciais primárias são aceitas e o usuário prossegue com o mínimo de atrito.

- Risco médio: A RBA solicita um código único ou outro desafio adicional.

- Risco alto: O acesso é rejeitado ou precisa de verificação rigorosa antes de prosseguir.

Algumas implementações avançadas de RBA também observam como os usuários se comportam durante as sessões. Se o comportamento repentinamente se tornar suspeito, o sistema pode fazer com que o usuário prove sua identidade novamente.

Principais benefícios da implementação de RBA

Implementar RBA é muito mais do que uma melhoria incremental na segurança. Ela melhora fundamentalmente a postura de segurança da sua organização, ao mesmo tempo que aprimora a experiência do usuário.

Confira os principais benefícios da sua implementação:

- Segurança Aprimorada Contra o Comprometimento de Contas: Ao analisar o contexto em tempo real, a RBA detecta comportamentos suspeitos que as defesas estáticas perderiam, reduzindo o phishing e as invasões por força bruta. De acordo com vários estudos de caso, muitas organizações vêem cerca de 50% menos violações relacionadas à identidade quando adotam RBA em comparação com os métodos tradicionais.

- Experiência do Usuário Sem Atritos: A maior vantagem da RBA é que ela desafia as pessoas apenas quando necessário. Em vez de um prompt de MFA para cada login, apenas 8 a 10% dos logins precisam de fatores adicionais – ajudando a reduzir a fadiga do MFA.

- Eficiência Operacional: Isso significa economia de custos tanto em tickets de suporte quanto em respostas de segurança. Quando a RBA se conecta a uma solução PAM como a da Segura®, as sessões privilegiadas herdam pontuações de risco automaticamente, para que a equipe de suporte gaste menos tempo gerenciando o acesso emergencial "quebra-vidros" e as equipes de segurança possam se concentrar em ameaças reais.

- Suporte à Conformidade: A RBA ajuda as empresas a cumprir regulamentações como GDPR, HIPAA e PCI-DSS porque mostra que você está respondendo ativamente ao risco. As diretrizes de identidade digital do NIST mencionam explicitamente a RBA como uma abordagem recomendada.

- Trabalho Remoto Seguro: A RBA fornece segurança com base no contexto de um login, em vez de depender da localização ou outros fatores estáticos. Isso a torna uma ótima opção para trabalho remoto e configurações BYOD (traga seu próprio dispositivo).

Planejamento estratégico para a implementação de RBA

Implementar RBA requer planejamento cuidadoso e alinhamento organizacional claro. Implementações eficazes de RBA começam com objetivos claramente definidos, avaliação criteriosa da prontidão organizacional e seleção cuidadosa da solução.

Aqui está como estruturar sua estratégia para garantir que sua implementação de RBA seja bem-sucedida:

- Definindo objetivos, escopo e casos de uso

Comece articulando claramente o que você deseja alcançar com a RBA. Objetivos específicos podem incluir a redução de incidentes de tomada de conta, a melhoria da experiência de login, a proteção de aplicações de alto valor ou o atendimento aos requisitos de conformidade.

Defina metas mensuráveis, como "Reduzir o acesso fraudulento a contas em 80%" ou "Manter desafios adicionais em menos de 5% dos logins".

Em seguida, determine o escopo da implementação. A RBA será implementada para logins de funcionários, aplicações de clientes ou ambos? Quais fluxos de autenticação devem incorporar a avaliação de risco? Priorize áreas de maior risco ou valor, como contas privilegiadas e portais de acesso remoto.

Para cada caso de uso, defina políticas de autenticação em termos de negócios, criando requisitos baseados em cenários que posteriormente se traduzirão em regras técnicas.

- Avaliando a prontidão organizacional

Sua organização está pronta para RBA? Avalie com base nos seguintes fatores:

- Prontidão de dados: A RBA requer pontos de dados contextuais, como informações do dispositivo, geolocalização e histórico de login. Avalie se sua infraestrutura captura esses sinais e mantém dados históricos suficientes para estabelecer linhas de base.

- Infraestrutura técnica: Revise sua arquitetura de autenticação, incluindo provedores de identidade, soluções VPN e fluxos de autenticação de aplicativos. Muitas plataformas IAM modernas possuem recursos de RBA integrados ou APIs para integração. Determine se você aproveitará os recursos existentes ou precisará integrar soluções de terceiros.

- Prontidão organizacional: Considere o fator humano. Você tem o conhecimento necessário para gerenciar um sistema RBA? Garanta o apoio das partes interessadas da liderança, das operações de segurança e das equipes de suporte de TI que lidarão com alertas e casos de suporte relacionados à RBA.

- Escolhendo a solução de RBA certa

Nenhuma ferramenta RBA única se adapta a todos os casos de uso. Algumas organizações podem simplesmente ativar a RBA em seu pacote IAM existente, enquanto outras podem precisar de um motor independente para recursos avançados de correlação e aprendizado de máquina.

Aqui estão alguns fatores que podem ajudá-lo a decidir qual é a solução certa para sua organização:

Capacidades de integração

Isso se conectará facilmente ao seu provedor de identidade atual? Se você já usa a Segura® para acesso privilegiado, verifique se seu motor RBA pode consumir sua telemetria de sessão via API.

Sofisticação do modelo de risco

Você deseja uma abordagem baseada em regras que possa ajustar manualmente ou prefere um sistema ML de caixa preta que "simplesmente funciona"?

Flexibilidade da política

Certifique-se de que pode criar regras específicas para diferentes grupos de usuários.

Experiência do usuário

Quais formas de MFA você deseja oferecer? Notificações push, tokens, biometria ou chaves FIDO2?

Escalabilidade e desempenho

Verifique se sua solução RBA pode lidar com cargas de trabalho de pico sem retardar os logins dos usuários.

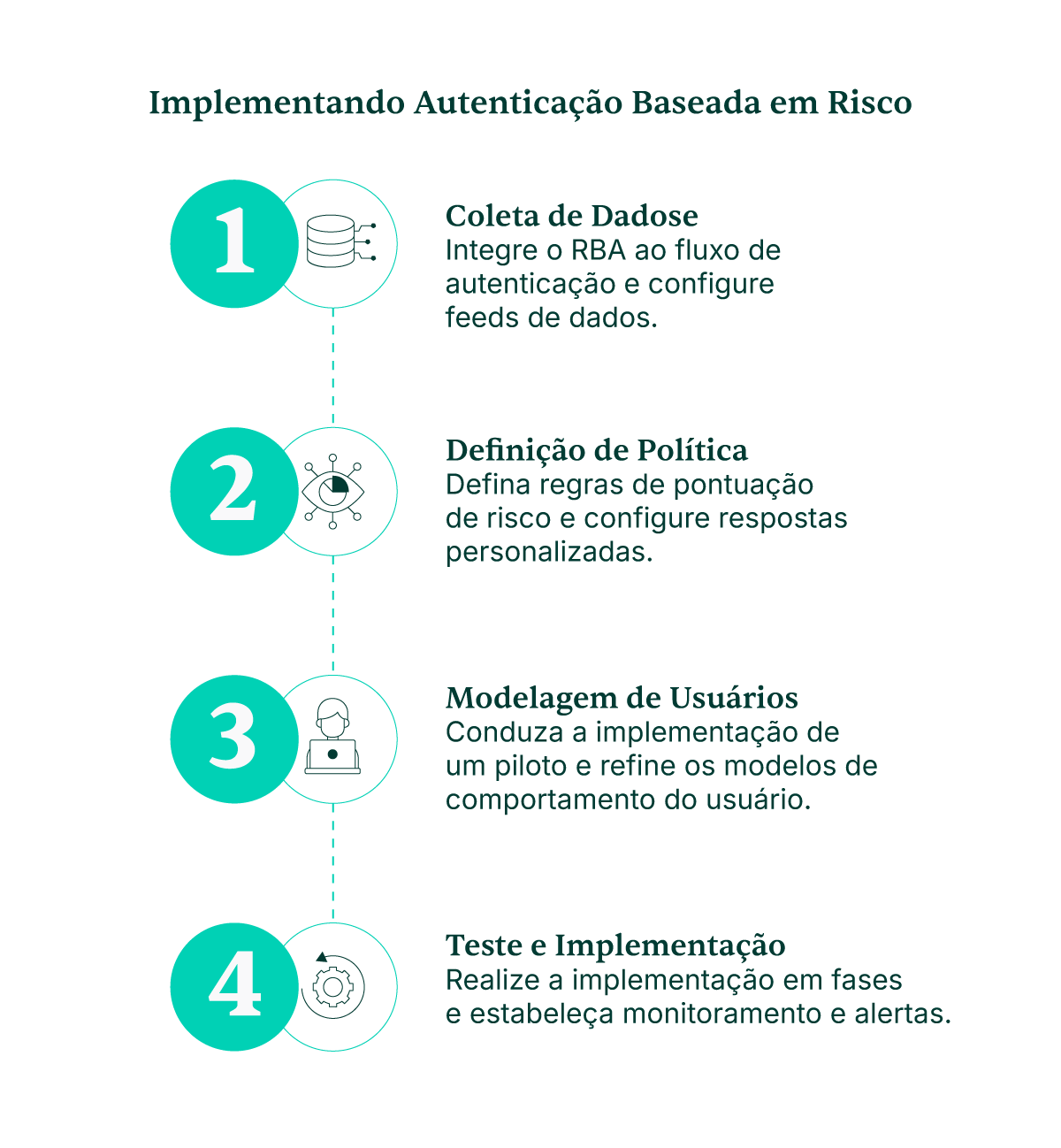

Guia de implementação passo a passo

Pense na RBA como uma mudança estratégica em vez de apenas mais um recurso de segurança anexado. Ela pode realmente melhorar sua postura de segurança, mas apenas se você planejar cuidadosamente e alimentá-la com bons dados.

Fase 1: Coleta e integração de dados

Imagine seu sistema de autenticação como um porteiro que precisa avaliar rapidamente cada visitante. Sem informações adequadas, até mesmo o guarda mais vigilante toma decisões ruins.

Sua primeira missão é fornecer ao seu sistema os sinais corretos para interpretar.

- Integrar a RBA no fluxo de autenticação: Se o seu IAM existente suporta acesso condicional ou avaliação de risco, habilite-os. Caso contrário, configure APIs para chamar um motor RBA independente no login.

- Configurar feeds de dados: Garanta que o sistema receba todos os sinais de contexto relevantes. Conecte-se a diretórios para atributos de usuário, soluções de gerenciamento de dispositivos para integridade do dispositivo e feeds de inteligência de ameaças, se aplicável. Para logins baseados em navegador, implemente JavaScript para impressão digital do dispositivo. Configure quaisquer integrações adicionais necessárias para serviços de geolocalização ou reputação de IP.

- Não se esqueça das credenciais privilegiadas: direcionar o fluxo de auditoria da Segura para o motor RBA permite sinalizar logins que imediatamente se voltam para comandos de alto risco.

- Estabelecer monitoramento de linha de base: Execute o motor RBA em um modo silencioso por uma semana ou duas, coletando pontuações de risco sem aplicá-las. Isso ajuda você a ver o comportamento normal versus anormal antes de começar a desafiar os usuários.

- Configurar alta disponibilidade: Decida se você falha em aberto (concede o login se o serviço RBA estiver inativo) ou falha em fechado (bloqueia todos se as verificações de risco falharem). Cada um tem compensações no impacto do usuário versus segurança.

Fase 2: Definição e configuração de políticas

Agora é hora de determinar como seu sistema interpreta os sinais que recebe. Isso não é meramente sobre configuração técnica. É sobre codificar a filosofia de segurança da sua organização em regras acionáveis.

Definir regras de pontuação de risco: Configure como o sistema deve avaliar os fatores de risco com base em seus dados de linha de base e prioridades organizacionais.

Por exemplo, você pode definir regras como "Endereço IP de um novo país E novo dispositivo adiciona +30 de risco" ou "Logins de grupos executivos de fora da sede são, no mínimo, de risco médio".

Revise as ponderações padrão e ajuste-as para se adequar ao seu ambiente, talvez diminuindo a importância da geolocalização para usuários que viajam com frequência.

Definir limites de risco: Decida como categorizar risco baixo, médio e alto. Se você colocar a barra muito alta, todos serão desafiados. Se você colocar muito baixo, poderá permitir logins suspeitos.

Configurar respostas adaptativas: Mapeie cada nível de risco para ações específicas.

Normalmente, você:

- Permite logins de baixo risco apenas com credenciais primárias.

- Exige autenticação adicional para risco médio.

- Bloqueia ou impõe verificação rigorosa para alto risco.

Configure os mecanismos adicionais, sejam notificações push, códigos OTP ou verificação biométrica.

Lidar com casos especiais: Implemente regras de exceção para cenários específicos, talvez todos os logins de contas privilegiadas exijam MFA, independentemente do risco, ou certas contas de serviço precisem de abordagens alternativas.

Configure o tratamento para novos usuários sem linha de base histórica e estabeleça procedimentos para exceções planejadas, como viagens de negócios.

Definir mensagens para o usuário: Apresente mensagens claras como "Precisamos de verificação adicional" em vez de códigos de erro enigmáticos. Comunicações transparentes ajudam os usuários a entender as etapas de segurança aumentadas.

Fase 3: Modelagem e ajuste do comportamento do usuário

Os sistemas de segurança protegem os humanos, mas são frequentemente derrotados pelo comportamento humano. Esta fase é onde sua implementação de RBA aprende a distinguir entre acesso incomum, mas legítimo, e ameaças reais.

Realizar implantação piloto: Antes de implementar a RBA em toda a organização, habilite a RBA completa (com desafios) para um grupo controlado, talvez o departamento de TI ou uma equipe piloto voluntária.

Este escopo limitado permite que você observe como o sistema se comporta com usuários reais, minimizando possíveis interrupções. Monitore de perto: quantos logins acionam o MFA, se os usuários entendem os prompts e se ocorre algum evento de segurança genuíno.

Refinar modelos de comportamento do usuário: Se sua solução usa aprendizado de máquina, reserve um tempo para que o sistema aprenda padrões normais para cada usuário.

Durante este período, incentive os usuários piloto a seguirem suas rotinas de login típicas para que o sistema possa estabelecer linhas de base precisas. À medida que o comportamento normal é modelado, as pontuações de risco para logins de rotina devem diminuir.

Ajustar com base no feedback: Analise dados quantitativos e feedback qualitativo para refinar sua configuração. Se logins legítimos frequentemente acionam respostas de risco médio, investigue o porquê, talvez certos fatores precisem de ajuste.

Por exemplo, se os desenvolvedores usam regularmente máquinas diferentes, a novidade do dispositivo não deve ser fortemente penalizada para esse grupo. Por outro lado, se tentativas suspeitas não forem devidamente sinalizadas, fortaleça os fatores relevantes.

Lidar com falsos positivos/negativos: Examine quaisquer incidentes de segurança que a RBA deveria ter detectado, mas não detectou, e incorpore essas lições em seu modelo. Da mesma forma, identifique e aborde padrões que causam desafios desnecessários para grupos de usuários específicos.

Documentar e comunicar: Mantenha uma base de conhecimento interna com as regras de risco atuais e comportamentos conhecidos. Prepare material de comunicação explicando a nova abordagem de autenticação e defina expectativas apropriadas antes da implantação mais ampla.

Fase 4: Testes, implantação e monitoramento

Com uma configuração refinada e lições do seu piloto internalizadas, você está pronto para expandir a proteção em toda a sua organização.

Implementar implantação faseada: Usando insights do piloto, expanda gradualmente a aplicação da RBA, talvez departamento por departamento ou aplicativo por aplicativo. Monitore cada fase de expansão em busca de problemas inesperados antes de prosseguir para o próximo grupo.

Realizar testes abrangentes: Antes de habilitar totalmente a RBA para serviços críticos, teste vários cenários: logins normais, tentativas claramente arriscadas e casos extremos. Verifique se os prompts adicionais funcionam corretamente em todas as plataformas, teste casos de falha e procedimentos de recuperação e valide funções administrativas, como recursos de substituição e registro.

Estabelecer monitoramento e alertas: Crie painéis de controle rastreando métricas importantes: volumes de autenticação, distribuições de risco, taxas de desafio e eventos de bloqueio. Configure alertas para padrões de ataque potenciais (várias tentativas de alto risco em uma conta) ou problemas de sistema (mudanças repentinas na distribuição de risco). Integre os logs da RBA com seu SIEM para correlação com outros eventos de segurança.

Desenvolver procedimentos de incidente: Crie protocolos claros para lidar com eventos relacionados à RBA. Defina como a equipe de suporte deve verificar a identidade quando usuários legítimos são bloqueados e estabeleça respostas da equipe de segurança quando tentativas de acesso suspeitas são detectadas. Incorpore os sinais da RBA em seu fluxo de trabalho de resposta a incidentes de segurança mais amplo.

Implementar melhoria contínua: Agende revisões regulares do desempenho da RBA, usando métricas para identificar oportunidades de refinamento. À medida que as condições de negócios evoluem (padrões de trabalho mudam, novas ameaças surgem), ajuste as políticas de acordo. Ao expandir para novos aplicativos ou grupos de usuários, repita o processo de ajuste para esses contextos.

Melhores práticas para a implementação de RBA

Uma implementação bem-sucedida de RBA não termina com a implantação. Ela requer refinamento contínuo e gerenciamento proativo para permanecer eficaz contra ameaças em evolução.

Abaixo estão algumas das melhores práticas retiradas de organizações que incorporaram com sucesso a RBA em seu DNA de segurança.

Estabelecer métricas claras: Defina e rastreie KPIs para segurança (violações evitadas, tentativas suspeitas bloqueadas) e experiência do usuário (taxas de desafio, sucesso de login). Defina intervalos de destino para orientar o ajuste contínuo.

Alimentar fontes de dados ricas: Você obterá uma detecção melhor se continuar alimentando seu motor RBA com inteligência atualizada sobre funções de usuário, postura do dispositivo e possíveis fontes de ameaças.

Ajustar continuamente o sistema: A RBA não é uma segurança "configure e esqueça". Revise regularmente as métricas de desempenho e ajuste as políticas à medida que o cenário de ameaças e as condições de negócios evoluem. Simule cenários de ataque para verificar a eficácia e incorpore o feedback de incidentes de segurança para fortalecer os recursos de detecção.

Camada com outros controles: Complemente a RBA com uma malha de segurança mais ampla, como MFA obrigatório para contas de administrador ou integração com Zero Trust. Os sinais da RBA podem alimentar um modelo Zero Trust, intensificando o escrutínio sempre que algo parecer estranho.

Garantir transparência: Informe aos funcionários que eles podem ver prompts extras se o comportamento de login mudar, para evitar que se sintam desprevenidos. Estabeleça processos de suporte diretos para quando usuários legítimos encontrarem dificuldades.

Lidar com exceções com elegância: Crie procedimentos para situações especiais, como viagens de negócios ou alterações temporárias do dispositivo. Implemente exceções com prazo determinado com aprovações apropriadas, em vez de desvios permanentes. Documente todas as exceções e revise-as periodicamente para evitar lacunas de segurança.

Proteger a privacidade: Não se esqueça da conformidade em torno da minimização e retenção de dados. Os logs de dispositivo e localização podem ser confidenciais, portanto, imponha agendamentos de retenção e criptografia adequados.

Como integrar a RBA em seu ecossistema de segurança

A autenticação baseada em risco não é uma solução independente. Ela prospera quando totalmente integrada ao seu ecossistema de segurança mais amplo.

Por exemplo, o gerenciamento de sessão just-in-time da Segura pode passar um sinalizador de 'sessão privilegiada' para sua política RBA, elevando automaticamente o limite de risco antes mesmo que o administrador chegue ao cofre.

- Gerenciamento de Identidade e Acesso (IAM): Implemente a RBA no nível do IAM para que todos os aplicativos federados se beneficiem da avaliação de risco contextual. Ao usar o Single Sign-On, habilite a RBA no fluxo SSO para fornecer proteção consistente em todos os aplicativos conectados. Troque informações de identidade bidirecionalmente; as mudanças de status do usuário do IAM devem influenciar as políticas de RBA, enquanto os sinais de risco da RBA podem acionar ações do IAM, como redefinições de senha forçadas.

- Arquitetura Zero Trust: Posicione a RBA como um componente-chave do Zero Trust, fornecendo verificação de identidade contínua e sensível ao contexto. Integre-se com soluções ZTNA (Zero Trust Network Access) para combinar a postura do dispositivo e o risco de identidade em decisões de acesso unificadas. Configure a RBA para reavaliar as sessões periodicamente, alinhando-se com o princípio "nunca confie, sempre verifique", desafiando os usuários quando o contexto muda significativamente durante as sessões ativas.

- Gerenciamento de Acesso Privilegiado (PAM): Aplique um escrutínio de RBA aprimorado às operações privilegiadas. Quando os administradores acessam sistemas confidenciais ou recuperam credenciais de cofres, a avaliação de risco contextual pode identificar padrões de acesso incomuns que podem indicar comprometimento. Configure limites mais rigorosos para as contas de administrador, exigindo potencialmente verificação ou aprovação adicional para sessões privilegiadas de alto risco.

- Gerenciamento de Informações e Eventos de Segurança (SIEM) e SOAR: Alimente os eventos da RBA ao seu SIEM para correlação com outros sinais de segurança. Configure alertas quando várias tentativas de login de alto risco ocorrerem em diferentes contas da mesma fonte, indicando potencialmente ataques coordenados. Integre-se com plataformas SOAR para automatizar respostas, por exemplo, acionando bloqueios de conta ou notificações da equipe de segurança quando padrões suspeitos surgirem. Crie integração bidirecional onde insights SIEM/UEBA sobre comportamento incomum do usuário podem influenciar as pontuações de risco para tentativas de autenticação subsequentes.

- Sistemas de Identidade do Cliente e Fraude: Para aplicativos voltados para o consumidor, integre a RBA com plataformas de detecção de fraude para criar uma visão de risco unificada. Combine o contexto de autenticação com padrões de transação para que o comportamento suspeito da conta (como compras ou alterações de perfil incomuns) possa acionar desafios adicionais antes que operações confidenciais sejam concluídas.

O futuro da Autenticação Baseada em Risco

A RBA continuará evoluindo à medida que as ferramentas de IA se tornarem mais inteligentes e mais incorporadas aos sistemas de autenticação.

Com o aprendizado de máquina se tornando mais preciso na identificação de atividades incomuns, provavelmente veremos menos alarmes falsos interrompendo usuários legítimos.

Tome a biometria comportamental, por exemplo, o rastreamento de hábitos sutis do usuário, como velocidade de digitação ou gestos sutis do mouse, pode em breve verificar silenciosamente as identidades em segundo plano durante toda a sessão do usuário.

Uma mudança que vale a pena acompanhar é o compartilhamento de inteligência de ameaças em tempo real, onde as organizações trocam sinais de segurança no momento. Pense nisso como uma vigilância de vizinhança – quando senhas comprometidas aparecem em bancos de dados vazados ou atividades suspeitas são detectadas em outro lugar, as organizações podem imediatamente fortalecer suas próprias políticas de autenticação em resposta.

É um pouco como os bancos alertam rapidamente uns aos outros para evitar fraudes quando alguém tenta usar um cartão de crédito roubado.

Provavelmente estamos entrando em uma era onde a distinção clara entre a verificação de login inicial e o monitoramento contínuo de segurança começa a desaparecer. Em vez de apenas validar um usuário uma vez no momento do login, a avaliação de risco provavelmente seguirá o usuário durante toda a sua interação, ajustando o nível de confiança com base nos dados do dispositivo, entradas do sensor e comportamento da sessão.

Portanto, em vez de dar aos usuários uma passagem livre após o login, as organizações irão confirmar continuamente sua identidade, tornando a segurança mais fluida e dinâmica.

Por fim, espere que os próprios sistemas se tornem mais dinâmicos, ajustando os fatores de autenticação em tempo real, dependendo do contexto exato e do perfil de risco de cada transação. Imagine que você está fazendo login no Wi-Fi de uma cafeteria pela primeira vez.

Em uma situação como esta, a RBA pode solicitar verificação adicional automaticamente, mesmo que você esteja usando uma chave de segurança ou impressão digital familiar.

Não espere por uma violação – comece a agir hoje mesmo

A autenticação baseada em risco representa uma mudança fundamental de pontos de verificação estáticos para segurança inteligente e adaptativa. Ao adotar a RBA, sua organização pode reduzir significativamente o risco de ameaças baseadas em credenciais, otimizar a experiência do usuário e eliminar a troca desatualizada entre segurança e usabilidade.

Mas a RBA eficaz não acontece por acaso – ela requer as ferramentas certas e um parceiro confiável. A Segura simplifica esta transição, fornecendo soluções robustas e prontas para implementar, como monitoramento de sessão em tempo real, controles de política contextuais e integrações perfeitas com seus sistemas existentes.

Solicite uma demonstração personalizada da Segura® hoje mesmo.

Perguntas Frequentes (FAQ)

O que é Gerenciamento de Sessão Privilegiada (PSM)?

O Gerenciamento de Sessão Privilegiada (PSM) é uma capacidade de segurança que monitora, registra e controla as atividades dos usuários durante sessões privilegiadas. Essas sessões normalmente envolvem acesso a sistemas, dados ou infraestruturas sensíveis.

As ferramentas PSM ajudam a prevenir ameaças internas, detectar comportamentos suspeitos em tempo real e dar suporte a requisitos de auditoria e conformidade, fornecendo logs detalhados das sessões e a possibilidade de reprodução das atividades.

Com a Segura®, o PSM está integrado à plataforma e é alimentado por monitoramento em tempo real, pontuação de risco baseada em IA e Identificação Contínua – assim, o acesso é validado continuamente, não apenas no momento do login.

Qual a diferença entre Autenticação Baseada em Risco (RBA) e Autenticação Multifator (MFA)?

A Autenticação Baseada em Risco (RBA) adiciona inteligência ao processo de autenticação, analisando o contexto de cada tentativa de login – como localização, dispositivo, horário e comportamento – e adaptando o desafio de acordo com o risco identificado.

Já a Autenticação Multifator (MFA) aplica o mesmo desafio (como um código único ou biometria) a cada login, independentemente do risco.

Enquanto o MFA é essencial, o RBA ajuda a reduzir atritos desnecessários ao exigir etapas adicionais apenas quando algo suspeito é detectado.

A Autenticação Baseada em Risco ajuda com conformidade?

Sim. A Autenticação Baseada em Risco (RBA) ajuda as organizações a atender requisitos regulatórios de frameworks como PCI-DSS, HIPAA, NIST e GDPR ao demonstrar controle adaptativo de acesso, validação de usuário e monitoramento comportamental. Muitas auditorias de conformidade agora esperam ver controles de segurança contextualizados, especialmente para acessos privilegiados.

Quais tipos de sinais de risco o RBA utiliza?

Mecanismos modernos de RBA utilizam uma combinação de sinais contextuais e comportamentais, incluindo:

- Identificação de dispositivo e navegador

- Localização geográfica e reputação do IP

- Padrões de horário de login

- Função do usuário e nível de acesso

- Inteligência de ameaças em tempo real

- Anomalias no comportamento da sessão

A plataforma da Segura® coleta e analisa esses sinais automaticamente, adaptando a aplicação das políticas de segurança usando controles embutidos.

O que é Identificação Contínua e por que é importante?

Identificação Contínua é um recurso da plataforma Segura® que vai além das verificações tradicionais de login, validando continuamente a identidade do usuário durante a sessão. Isso significa que, mesmo que uma sessão comece de forma segura, qualquer comportamento arriscado ou incomum no meio da sessão pode disparar reautenticação, encerramento da sessão ou alertas.

Essa abordagem dinâmica é fundamental para proteger contra uso indevido de credenciais, sequestro de sessão e ameaças internas – especialmente em ambientes de alto risco, como infraestrutura crítica, finanças e saúde.

Como implementar a Autenticação Baseada em Risco em minha infraestrutura existente?

Implementar a Autenticação Baseada em Risco (RBA) envolve integrar a avaliação contextual de risco nos fluxos de login existentes. A maioria das organizações começa coletando dados de telemetria (como dispositivo, localização e comportamento), integrando-se a provedores de identidade e testando políticas adaptativas com grupos de usuários específicos.

O blog detalha uma estratégia de implementação em 4 fases – desde monitoramento inicial até modelagem comportamental – que pode ajudar a implantar RBA com confiança, sem impactar os usuários.

A Autenticação Baseada em Risco funciona para equipes remotas e híbridas?

Sim. O RBA é especialmente eficaz em ambientes remotos e híbridos, pois avalia o risco do login com base em contexto – não em suposições sobre localização ou dispositivos fixos. Se um funcionário fizer login de um novo país ou de um dispositivo desconhecido, o RBA pode automaticamente disparar verificações adicionais.

Isso ajuda as equipes de segurança a reduzir falsos positivos, mantendo a proteção de uma força de trabalho distribuída.

A Autenticação Baseada em Risco pode ser usada com Gerenciamento de Acesso Privilegiado (PAM)?

Absolutamente. O RBA funciona muito bem quando combinado com ferramentas de Gerenciamento de Acesso Privilegiado (PAM), como a Segura®. Ele permite aplicar uma análise mais profunda a contas privilegiadas e adaptar o monitoramento de sessões com base em risco em tempo real.

Por exemplo, a plataforma da Segura® utiliza telemetria de sessão e sinais contextuais para aumentar a pontuação de risco antes mesmo de comandos sensíveis serem executados.